“الحقونى، ملفاتى كلها اتشفرت”

تقريباً مفيش اى حد مسمعش عن تطبيقات الفدية الخبيثة، واحد من اصل ١٠ اشخاص بيصابوا بيها، ومفيش مره ننزل فيها بوست على فيسبوك غير لما يكون فى على الاقل كومنت من نوع “الحقنى ملفاتى اتشفرت” او “الحقنى ملفاتى كلها اتغير امتدادها ومبقتش تفتح” او “سكرين شوت من سطح المكتب وكل الملفات اللى عليه متغيره”، لازم واحد من الكومنتات دى الاقيها على اى بوست بنزله حتى لو البوست ملهوش اى علاقه بأى شئ.

مبدئيا خلينا نعرف يعنى ايه Ransomware او تطبيقات الفدية الخبيثة؟

الرانسوم وير او Ransomware كلمة بتنقسم الى شقين Ransom بمعنى “فدية” و ware ودى اختصار الى malware او “برمجية خبيثة”، بنحصل فى الاخر على المصطلح “برمجيات الفدية الخبيثة”او Ransomware، مصطلحات شبيهه زى مثلا Spyware، الخ… ، بإختصار كدا برمجيات الفيدية او الرانسوم وير او Ransomware هى تطبيقات اتعملت خصيصا للابتزاز المالى، البرمجية من دول تنزل عندك على الجهاز من خلال تصفحك لموقع مصاب، مشبوه، اماكن التورنت تحديدا بدون ما تاخد بالك، من خلال ابلكيشن شرعى بس ملوث او من خلال ثغرات فى التطبيقات او انظمة التغشيل المصابة، من الاخر بيبقى السبب نتيجة لعدم وجود وعى كفاية، لأن الاحتمالات كتير، بمجرد ما بتنزل بتقوم بتشفير ملفاتك بالكامل سواء مستندات نصية، عروض تقديمية، ملفات Excel الخ… وبتطالبك غالبا بإنك تدفع مبلغ معين من المال مقابل انها تمدك بال Decryptor اللى هيفك تشفير الملفات اللى اتشفرت ب Key او مفتاح تشفير معين.

لو جاى للمقال دا علشان تعرف حلول لتطبيقات الفديه الخبيثة تغاضى عن الكلام الكتير وروح اخر المقال لللإفادة السريعة لجزئية “ازاى تعالج تطبيقات الفدية لو اتصبت بيها؟”.

معلش عارفينك جاى متضايق ومش متحمل تقرا كلمه، إحنا اسفين لسماع اخبارك السيئة.

هل فى تطبيقات فدية بتصيب اجهزه تانية غير الكمبيوترات؟ انواع تانية لل Ransomwares؟

مش هتكلم انا عن انواع ال Ransomwares لأنها كتيره ومتوعه بس اشهرها Cryptolocker و Cryptowall ، الرانسومويرز كتير جدا لدرجة انها تقريبا بأنواعها بتصيب جميع انظمة التشغيل، ظهر منها انواع بتشتغل بجافا علشان تبقى Cross Platform وظهر منها الاخطر مؤخرا واللى اتعمل ب Javascript لتفاصيل اكتر عن النوع دا هنا: https://goo.gl/jd6V5B، الرانسوم وير وصلت لمرحلة متطورة ومنها اللى قدر يقفل محطات كهربا وميه وطاقه الخ… https://goo.gl/o4BnFo، وزى ما فى رانسوم وير على منصات ال Desktop فى بردو برمجيات فدية على الموبايل، وعلى ذكر الرانسوم وير للموبايل الثغرة اللى اكتشفناها من فتره فى شركة Samsung واللى كانت من نوع CSRF والاخرى الموجوده فى Mozilla Firefox OS Find My Device Service واللى كانت من نوع Clickjacking كنت اقدر بيهم اغير رمز القفل الخاص بموبايل ال Victim وقمت بإبلاغها للشركة واتسدت، لو كان ساعتها فى Ransomware متطور وقدر يـلاحظ المشكلة دى كان زمان ال Ranswomware بيقفل موبايلك من خلال خدمة FindMyMobile ويشفر ملفات الكمبيورت وبكدا يطالبك بمبلغ لفك تشفير الملفات ومبلغ تانى منفصل لفك رمز قفل الجهاز، وعلى ذكرال Ransomwares وعلاقتها بال Web Application Vulnerabilities اتكلمت شركة Symantec عن دا بشكل مفصل هنا: https://goo.gl/dUM6lq وموضوع تانى هنا: https://goo.gl/7U4urX وموضوع تالت من PhoneArena هنا: https://goo.gl/P2jQTS .

للعلم فى انواع كتيره ظهرت من تطبيقات الفدية بتاخد شكل ال Worms او الدود فى الانتشار عبر شبكة الانترنت وعبر اقراص التخزين والفلاش درايف USB Flash Drives الخ فبالتالى اصبحت تطبيق فدية خبيث ودودة نتيجة لإنتشارها، مبرمجوا التطبيقات دى بيحاولوا يبقوا creative وخلاقين على قد مايقدروا علشان ببساطه دا شغلهم الوحيد!

ثغرات ال Clickjacking وارتباطها بال Android Ransomware، هتستغرب طبعا لما تقرا اول سطر، ايه العلاقه مابين ثغرات الكليك جاكينج ونظام اندرويد وتطبيقات الفديه؟

ف الجزء دا هوضح الاربتاط الوثيق مابين ال ٣ مصطلحات، هفترض ف البدايه انك تعرف يعنى ايه اندرويد ويعنى ايه ClickJacking ويعنى ايه Ransomware ولو انت كسلان كفايه هتلاقى روابط لشرحهم بالكامل فى نهاية البوست، المهم تركز شوية علشان البوست دا محتاج حبة فهم!، هتكلم هنا عن تحديدا عن كل اصدارات اندرويد السابقة وحتى ما قبل الاصدار رقم ٥ (لولى بوب Lolipop)، كل ال Android Developers يعرفوا يعنى ايه Window Types هتلاقيها بالتفصيل الممل هنا: https://goo.gl/ABaLCb، ال Ransomware اللى بنتكلم عليها هنا خبيثة شويه لأن من وقت ما تم تسليط الضوء على الاندرويد سكيوريتى وابتدت جوجل تاخد بالها وتضيف Security Features و Access Levels و Permissions كتيره جدا، واحده من الفيتشرز دى كان ال Device Administration Rights ودى عبارة عن Permissions لازم ياخدها اى تطبيق بحيث يقدر يقوم بأى عملية من العمليات اللى بتحتاج اذونات خاصه مثلا للتعامل مع ملفات النظام، مسح بيانات المستخدم، تغيير ال Screen Lock Code، التعامل مع بيانات حول اعدادت الجهاز الحساسه منها، الخ..

الرانسوم وير اللى فى المثال علشان تقدر تأكسس الملفات بتاعة المستخدم وعلشان تقدر تعدل ال Lock Code الخاص بال Device لازمها طبعا ال Permissions اللى تم ذكرها اعلاه، لكن ياترى علشان تاخد ال Permissions دى تعمل ايه؟ فى اكتر من طريقه علشان يقدر اى تطبيق عادى او حتى Malware انه ياخد ال Admin Rights دى إما من خلال Exploit معينه فى الجهاز او فى ال OS نفسه بيقدر ساعتها يستغلها الابلكيشن وياخد Root access او من خلال التحايل بقى وخداع المستخدم نفسه نتيجة لجهله ببعض الامور التقنيه وبالتالى المستخدم نفسه هيديله ال permissions دى بدون ما يقصد وبكل براءة بس ازاى! الحل هنا هوا ال ClickJacking، الكليك جاكينج او UI Redressing هوا تكنيك قديم جدا ومشهوره بيه ال Web Application فى ابسط حالاته بيقوم ال Attacker بإخفاء ازرار معينه ب Layer تانيه اليوزر مش بياخد باله منها وشرحت دا فى اول لينك تعريفى فى بداية البوست، بس كلنا عارفين ان ال ClickJacking ممكن يتم بشكل سهل فى الويب ابلكيشنز بس فى الموبايل ازاى؟؟؟

زى ما وضحت قبل كدا ان ال Android Developers عارفين كل انواع النوافذ اللى ممكن تظهر وان كل نوع نافذه وله Priority فى الظهور!، بشكل عام فى كل اصدارات اندرويد ماقبل الاصدار ٥ او “لولى بوب” كان نوع النافذه TYPE_SYSTEM_ERROR والسستم بيدي للنوع دا اولوية الظهور فوق كل النوافذ High priority حتى لو النوافذ دى ظاهره من السستم نفسه، طب فين ال Bug هنا؟ البج كانت موجوده فى اندرويد نتيجة ان الديفولبرز ساعتها تقلوا فى الشرب حبتين فبقوا يخلوا كل النوافذ اللى بتطلع من ال System واللى بتسأل اليوزر “هل تريد إعطاء التطبيق الفلانى ال Admin rights؟” النوافذ دى بتبقى من نوع اقل من TYPE_SYSTEM_ERROR فبالتالى لو اى تطبيق خارجى عمل call ل window من نوع TYPE_SYSTEM_ERROR النافذه دى هتغطى نافذة ال system الاصلية اللى مستنيه ال user يجاوبها إما ب Activate او Cancel شوف الصوره دى هتفهم اكتر: https://goo.gl/nNshQi المهم اللى بيحصل بعد كدا ان ال Ransomware دى بتظهر النافذة اللى من النوع اللى اتكلمنا عنه فبيقوم مغطى نافذة النظام الاساسية وبالتالى نافذة ال Ransomware اللى ظهرت بتتظاهر انها بتعمل شوية عمليات “fake file copy operations” بعد كدا فجأه بيتم إظهار نافذة تانيه بس المره دى من نوع “TYPE_SYSTEM_OVERLAY”، التركايه ف النوع دا بقى انه مش بيقبل ال user interactions النافذه دى بتفضل مستنيه اليوزر علشان يدوس على الزرار الfake الموجود فيها “لأنه فى الحقيقه مجرد شكل مش زرارواللى بيكون مغطى زرار ال “Activate” الموجود فى شاشة النظام فى الخلفيه فبمجرد ما اليوزر بيعمل touch على الويندو اللى ليها نوع “TYPE_SYSTEM_OVERLAY” اللمسة دى بتروح لزرار ال Activate بدلا من النافذه لأننا زى ما قولنا النافذه دى مش بتقبل اى user interactions!

نفس التكنيك بردو ممكن يتم مع كل الابلكيشنز الخاصه بال Root permissions زى SuperUser او Root Permissions او اى ابلكيشن اليوزر ممكن يكون منزله علشان يحمى نفسه من ال Attacks دى الا ان التطبيقات دى بردو بتورث ال window types بتاعتها من ال system لانه هوا الاساس فبتقع ف نفس الخطأ. دا فيديو علشان تفهم ال Attack بشكل اوضح: https://goo.gl/gUs43R

البج اتصلحت اخيراً، بداية من Android v5 ابتدت المشكلة تتصلح وابتدى ال System window type تاخد اعلى مستوى فى الظهور فوق اى شئ “اخيراً اقتنعوا ان ال system فوق كل شئ”

اللى ممكن يحصل لو السيناريو دا تم، انت كيوزر برئ بتدى ال ransomware دى صلاحيات كبيره وبتسمحلها بأنها، تحذف بياناتك الشخصيه او تشفرها، تغيير رمز القفل، وفى النهايه ادفع ياريس علشان نرجعلك جهازك زى ماكان! دا مثال من الامثلة للنوع دا من تطبيقات الفديه لأندرويد: Android.Lockdroid.E. وتفاصيلة الفنية هنا: https://goo.gl/Ahg3fk

ازاى بتتصاب بتطبيقات الفدية الخبيثة دى؟

زى ما ذكرنا فى البداية، من خلال تصفحك لموقع مصاب، مشبوه، اماكن التورنت تحديدا بدون ما تاخد بالك، من خلال ابلكيشن شرعى بس ملوث او من خلال ثغرات فى التطبيقات او انظمة التغشيل المصابة، من خلال التطبيقات وانظمة التشغيل المقرصنه او المكركه واللى مش هتقدملك تحديثات فى المستقبل لسد الثغرات الامنية، من الاخر بيبقى السبب نتيجة لعدم وجود وعى امنى كفاية.

حالات وقضايا وامثله على اصابات بتطبيقات الفدية الخبيثه اكبر بعشرات المرات من “كمبيوترك الشخصى”

١- واحده من ال Ransomwares أصابت نظام واحد من افخم الفنادق في النمسا قامت عملت ايه؟ قفلت الغرف علي ناس جوا واللي برا مقدرش يدخل اوضته وشلت السستم نهائيا، إدارة الفندق تدخلت فورا ودفعت ما يقابل ١٥٠٠ يورو بعملة بيتكوين علشان يقدروا يسترجعوا ال electronic key card system اللي شغالين بيه

٢- واحده من برمجيات الفدية Ransomware ضربت اكتر من ٢٠٠٠ جهاز فى شبكة محطات المترو وبعض شبكات النقل فى سان فرانسيسكو وطالبت المسؤولين بدفع فديه ٧٣ الف دولار فى شكل عملات بيت كوين، ال Ransomware شفرت كل الملفات وبسبب دا كل الاكشاك اللى بتقدم التيكيتس اجبرت على انها تقفل وتقدم الخدمة ببلاش لمدة اسبوع، حصل ايه بقى فى الاخر؟ دفعوا الفدية.

٣- اكبر ضربة حصلت للانترنت فى الوقت الحالى هيا هجمة ل Ransomware تطبيق فدية خبيث بإسم WannaCry ياريت تاخدوا بالكم، برمجية الفدية الخبيثة دى او ال ransomware دى بتنتشر عن طريق الثغرات ال zero days اللى تم الكشف عنها من تسريبات shadowbrokers للثغرات الخاصه ب NSA واللى بعض منها لم تقم الشركات بسدة فى انظمة التشغيل الحالية، طيب ايه العمل؟ علشان تحمى نفسك نزل ال tool الموجوده هنا https://goo.gl/roYWOs وقم بتعطيل المنفذ رقم 445 وهو الخاص ببروتوكول SAMBA او SMB الخاص بويندوز، الاداة من برمجة شركة Symantec ودا الموضوع الاصلى الخاص بال tool دى: https://goo.gl/roYWOs او بشكل يدوى من خلال الخطوات دى من لوحة التحكم او Control Panel اختار Programs وبعدها خيار Turn Windows features on or off ثم قم بعدم التعليم uncheck على خيار SMB 1.0/CIFS File Sharing Support اضغط على موافق او OK واعد تشغيل الكمبيوتر. لكل مستخدمى نظام التشغيل ويندوز، الحقوا نفسكم الموضوع جدى ولا يحتمل التهريج، اماكن حيوية كتير تم ضربها بنفس التكنيك من مستشفيات، مطارات، شركات اتصالات، جهات حكومية وغير حكومية وغيرها الكتير!

ملحوظة:

– لو عندك اى Antivirus هتلاقيه بيتعرف على ال tool على انها شئ مشكوك فيه ودا بسبب ال behavior الخاص بالأداة، زى ما وضحت الاداه من تطوير شركة Symantec استخدمها على مسؤوليتك الخاصة.

– لو مفيش حل نفع معاك من الحلول السابقه، مايكروسوفت اصدرت تحديث تقريبا لمعظم الانظمة المصابه تقدر تنزله من هنا https://www.catalog.update.microsoft.com/Search.aspx…

سريعا سريعا كدا بعض الاحصائيات، احنا فى Seekurity ركزنا على بعض الاحصائيات عن #WannaCry فى امريكا اللاتينية ومصر (لانهم بطبيعة الحال اماكن تواجدنا). فى امريكا اللاتينية الاحصائيات كانت ان اكتر الدول اللى اتعرضت للضربة فى امريكا الجنوبية هيا بالترتيب البرازيل، الاكوادور، المكسيك، كولومبيا، شيلى واخيرا الارجنتين، فى مصر فى الوقت الحالى الاحصائية مش واضحة بس وانا بكتب البوست فى حوالى ٤٨١٤ بورت مفتوح ومعرض للاختراق بواسطة ال ransomware دى، انا ليه قولت port مقولتش جهاز؟ لان البورت الواحد بيمثل احتمال خطر كبير جدا لانتشار ال ransomware على كل الشبكة المحلية الموجود فيها البورت المصاب، دا معناه ان بمجرد ما ينضرب جهاز واحد بس من الاجهزة المعرضة لل public هيتم ضرب جميع الاجهزة الوجوده فى نفس النطاق (طبعا يستثنى من الاحصائية دى الاجهزة العامله ب لينيكس وماك واى اجهزة ويندوز تم سد الثغرة بها)، احصائيات البورتات على حسب اعلى ٥ مدن فى جمهورية مصر العربية كالتالى: القاهرة ٢٥٣٤ بورت يليهم الجيزه ٣٢٦ بورت، يليهم الاسكندرية ٢٩٨ بورت، مدينة نصر ١٣٧ واخيرا الزقازيق ٣٣ بورت، الاحصائية نفسها على حسب موزعين الخدمة: المصرية لخدمات نقل البيانات TEData فى المركز الاول ب ٣٧٣١ بورت تليها Link Egypt ب ٥٥٣ بورت يليهم RAYA بعدد ١٣٥ بورت يليهم اتصالات مصر ب ١٢٨ واخيرا EUN ب ٥٤ بورت.

فى رأيى انا كمحمد ان موزعى خدمات الانترنت فى مصر بشكل خاص وفى العالم بشكل عام يقدروا يساهموا فى حماية المستخدمين وزيادة الوعى الامنى من خلال التحكم فى اى منفذ مصاب واغلاق اى inbound connections قادمة له او outbound خارجه منها.

انا مكتبتش إحصائيات دولة المكسيك لان معظم المتابعين مش من المكسيك بس كتبناها على صفحتنا لو مهتم تقدر تشوفها هنا: https://goo.gl/BLKkmg ومش هتكلم عن الشرق الاوسط لانه بالتأكيد هيبقى مبهدل بس احنا ركزنا على اهم دولتين فى الوقت الحالى.

٤- تطبيق الفدية الخبيث الجديد Petya مشابه جدا ل WannaCry من ناحية الانتشار فقط لانه بيستغل نفس الثغرة الخاصة ب WannaCry و الموجودة فى بعض إصدارات نظام التشغيل ويندوز واللى اسمها Eternal Blue واللى تم تسريبها بواسطة مجموعة Shadow Brokers من NSA او وكالة الامن القومى الامريكية، وايضا بتستغل ال Open Shares او اى resource كدا على الشبكة الداخلية متساب بدون اى restrictions من خلال PSEXEC و WMIC بواسطة تنكيك اسمه Pass the Hash التكنيك دا ببساطه “للناس اللى مش التيكنيكال” مفاده انه بدلا من عمل login لل machine المصاب بيتم تمرير الهاش ككلمة مرور والجهاز المصاب بيقبل الهاش ككلمة مرور واللى المفروض ان دا ميحصلش والهجوم نفسه قديم نسبيا تقدر تقرا عنه هنا:https://goo.gl/fkQMga، بالنسبة لتشفير الملفات Petya المره دى عندها نظام جديد فى تشفير الملفات بأنها مش بتقوم بتشفير ملف ملف زى ما كانت WannaCry بتعمل، لا، ابدا، دى بتقوم بتشفير ال Master Boot Record او MBR الخاصة بالهارد ديسك بالكامل (فى حالة الحصول على صلاحيات Administrator) بحيث انها تمنع ال loader من انه يقرا اى file tables او جداول الملفات اللى بيكون فيها كل معلومات الملفات الموجوده على جهازك بالكامل وبتقوم بعرض رسالة (شوفوها فى الصوره فى البوست السابق) الرساله دى بتفيد ان ال MBR تم تشفيره بالكامل وانك لازم تدفع ٣٠٠ دولار فدية علشان تسترد ملفاتك، اما فى حالة عدم حصول Petya على صلاحيات Admin بتقوم بتشفير الملفات بطريقة عادية جدا زى اى ransomware سبق. طريقة تشفير Petya لل MBR مش جديده وفى قبل كدا اكتر من malware و viruses عملت الكلام دا ودا اخطر جدا من تشفير الملفات لانه بيصعب المهمه على ال researchers فى انهم يلاقوا علاج للنوع دا بشكل سريع، تطبيق الفديه Petya ضرب لحد دلوقتى اكتر من مؤسسة سواء حكومية او مؤسسات عامة وجب التنويه علشان الدول العربيه ماشاء الله من الواضح انهم بيسمعوا متأخر عن الحاجات دى. علشان تقدر تحمى نفسك من النوع دا من ال Ransomwares اولا لازم ولابد انك تحدث نظام التشغيل ويندوز الخاص بيك بأخر التحديثات وتحديدا التحديث اللى بيقوم بسد الثغرة الموضحه اعلاه، التحديث ومعلومات عن الثغرة نفسها موجود هنا: https://goo.gl/orDfJL (طبعا الناس اللى عندها Windows مكرك بالبلدى تقريبا مش هيقدروا يعملوا التحديث) ثانيا تقوم بتعطيل بروتوكول SMB الاصدار ١ (مايكروسوفت قامت بتعطيله بالفعل فى اخر اصدار هيتم اصداره من ويندوز ١٠) هتلاقوا طرق تعطيل البروتوكول دا بجميع اصداراته هنا: https://goo.gl/wNoNCN ثالثا حاول تتأكد انك معندش اى فولدرات او اى موارد تمت مشاركتها على الشبكه المحلية وحاول تقفل ال sharing بالكامل وتفعل ال firewall الخاص بويندوز (اينعم مش حل مجدى دايما بس احيانا بينفع) رابعاً الوقاية خير من العلاج فياريت متنزلش تطيبقات او انك تستلم ملفات من اشخاص متعرفهمش ولا حتى تضغط على اى لينكات مشبوهه (عارف ان رابعاً دى مطاطه شوية بس الاحتياط واجب) خامساً قم بتعطيل ال WMIC Service والطريقه من هنا: https://goo.gl/Wu3RTB سادساً النسخ الاحتياطى ثم النسخ الاحتياطى ثم النسخ الاحتياطى فى اماكن معزوله عن الانترنت بالكامل. بعض الملاحظات: لحد دلوقتى لا Petya ولا WannaCry بيصيبوا لينيكس ومفيش اى اخبار عن دا علشان محدش يسأل كتير، محدش يفضل يمشن الناس ويسوق لنظام تشغيل على الاخر لان كل نظام تشغيل وله بلاويه، – البوست هيتعدل ويفضل حديث قدر الامكان فلو ملقتش الإجابة عن أسئلتك فى الكومنتس ارجع للبوست من وقت للتانى.

طيب كحل مؤقت تعمل ايه علشان Petya لو صابت جهازك متفضلش تنتشر وتصيب باقى اجهزة الشبكة المحلية والناس اللى حواليك؟

الباحثين الامنيين اكتشفوا Kill Switch او طريقة لوقف نشاط ال ransomware ودا بواسطة انك تدخل فولدر C:\Windows وتنشئ ملف فارغ بإسم perfc بدون اى امتداد او extension بمعنى اصح دا هيكون مسار الملف C:\Windows\perfc

طيب ولو حصل واتضرب جهازك ب Petya Ransomware تعمل ايه؟

اى جهاز لما بيتضرب ب الرانسوموير Petya بيحاول بعدها انه يعيد تشغيل الجهاز بتاعك وبتظهرلك الرساله الخاصة بالدفع فى الوقت دا تحديدا بيبدأ Petya بتشفير ملفات الهارد درايف او ال MBR على حسب الصلاحيات اللى وصلها قبل ال restart فاللى تعمل فى الوقت دا بدلا من انك تقلع او تبوت او boot من الهارد درايف بتاعك، حاول تنزل Hiren’s Boot CD او اى Live CD وعدل خيارات ال boot فى جهازك بحيث انك تقلع من ال Live CD دا وبعدها اعمل نسخ احتياطى او ريكوفر للملفات بتاعتك على قرص صلب خارجى ومتحاولش تعمل boot من القرص الصلب المتاح اطلاقاً.

مصنعوا انظمة التشغيل ومجهوداتهم فى محاربة تطبيقات الفدية الخبيثة Ransomwares

مايكروسوفت أضافت خاصية جديد فى Windows Defender وهيتم اصدارها فى اخر ابديت لويندوز بإسم RedStone3 (شهر سبتمبر : اكتوبر) الخاصية دى معمولة خصيصا لمحاربة تطبيقات الفدية ransomware الخاصية بتتلخص فى حماية بعض الفولدرات (اى فولدرات هيحددها اليوزر بالاضافه لفولدرات مهمه محددة مسبقا) من وصول التطبيقات الغير موثوقة لها (ركزوا على الغير موثوقه دى هنرجعلها بعدين) وبردو هتسمحلك انك تعمل “Whitelist” (ركزوا بردو على الجزء دا) او قائمة من التطبيقات المسموح لها الوصول للمجلدات دى من عدمها، الفكره لطيفه جدا ومش اول مره تتطبق لان فى حلول كتيره بتطبق دا، الاهم ان دا هيكون فى نظام التشغيل نفسه. نرجع لغرض البوست الاساسى، انا كمحمد اول ما قريت الموضوع اول شئ جه فى بالى حاجه كنت بعملها زمان علشان اتخطى ال Firewall علشان افتح بورت مثلا لل inbound connection او حتى اتصل ب endpoint بال outbond connection بأنك بتعمل injection او حقن للملف التنفيذى بتاعك او حتى مكتبه من المكتبات dll فى الميمورى الخاص ب إما ١. عملية بالفعل موجوده وموثوق منها زى مثلا انترنت اكسبلورر – Trusted running process like iexplore.exe او عملية زى explorer.exe ودا الشيل انترفيس بتاع ويندوز او انك ٢. تقوم بنفسك بتشغيل بروسيس موثوقة وتحقن ملفك التنفيذي او مكتبتك فيها، المواضيع دى كانت سهله جدا زمان لحد ما ظهر ويندوز ١٠، لسه معرفش مايكروسوفت هتقدر تحمى ال processes دى ازاى وايه اللى يمنع بعض ال binaries من التعديل فى ظل وجود مليار طريقة وثغرات لرفع الصلاحيات من اقل صلاحيات “user” لاعلى صلاحيات “system”، مايكروسوفت بتعانى كتير فى الموضوع دا نظراً لعدم وجود نظام فصل اليوزرات الرائع الموجود فى (*نيكس)، لو نجح اى ransomware فى عمل injection فى الميموري الخاصة ب trusted process فدا معناه ان الرانسوموير دا هيشفر الملفات حتى مع عمل Windows Defender فى الخلفية (ودا اللى هيحصل قريب بمجرد اطلاق الخاصية للعموم افتكروا البوست دا)، الحل بقى ان الموضوع الخاص بال file watching دا يبقى فى الكيرنل نفسه (احلام وامانى) ومفيش اى تطبيق حتى لو اخد صلاحيات system انه يوصل لل module دى علشان هتكون تطبيقات معينه بس هيا اللى تقدر توصلها وقبل حتى الوصول لازم يتم التأكد من ال integrity بتاعتها و ال integrity verification الخاصة بال binaries وايضا التأكد ان ال memory نفسها الخاصة بالتطبيق المسموح له بالوصول انها متكونش تم التلاعب فيها. تانى موضوع بقى موضوع ال whitelist الخاصه بالتطبيقات اللى هتقدر توصل لفولدراتك دى، ياترى هيتم تخزينها فين؟ فى مسجل النظام؟ ولا فى file مثلا ومشفر؟ ولا فين تحديداً؟ طيب ماذا عن ال ring-0 rootkits؟ طيب ماذا عن ال MBRs؟ اسئلة كتير بتطرح نفسها ولو قدر Windows Defender انه يتغلب على كل المكتوب فى البوست انا بنفسى هستخدمه على ال VM الخاصة بتاعتى مع انى مش بحمله خالص واول شئ بوقفه بعد اى ابديت ولو ان حتى استخدامي لويندوز قل بشكل ملحوظ جداً!

مايكروسوفت زيها زى باقى الشركات مش بتتعلم الا بالخبط والضرب على الرأس، كل ما تكتر الضربات كل ما هتشوف إصدارات من ويندوز اقوى واامن، اتمنى ان الضرب يفضل مستمر.

انفوجراف بيوضح احصائيات وحقائق عن هجمات تطبيقات الفدية الخبيثة

الوعى الامنى وتطبيقات الفدية الخبيثة

أزمة زى الازمة الاخيرة اللى حصلت من برمجيات الفدية الخبيثة واللى WannaCry الاخيرة واحده منها لو مسمعتش عن الموضوع تقدر ترجع للبوست دا: https://goo.gl/wZsx9t فبغض النظر انى مبسوط جدا على المستوى العام من مستوى الوعى الامن اللى الناس وصلتله وشوفت بوستات كتير بتتكلم عن الموضوع من ناس امن المعلومات حتى مش مجالهم الاساسى دا شئ جميل جدا لان امن المعلومات فى الاول والاساس “حاله” لازم الكل يحس بيها ويبقى involved جواها ويرغم غيره انه ياخد الحيطه والحذر، ومبسوط على المستوى الشخصى فى انى قدرت اساعد اكتر من ١٢ الف شخص او اكتر (بناء على احصائيات ال clicks على اللينكات الموجوده فى البوست اللى فات: https://goo.gl/q9mf6E) اللى حابب اقوله فى البوست دا ان مفيش اى شئ يقدر يحميك من تطبيقات الفدية الخبيثة دى، كبر دماغك خالص من اللى يقولك Antivirus او Antimalware الخ لان حتى ال Antiviruses دى مش متطوره لحد دلوقتى علشان تقدر تفهم دماغ البنى ادم اللى كتب البرمجية الخبيثة دى لان التقنيات وال tricks بتتطور يوم بعد يوم فلازم المسؤولين عن ال antiviruses دى يقوموا بدراسة على سبيل المثال النوع الجديد اللى خرج للنور وليكن اصدار جديد من ransomware معين وبعد دراستها يقوموا بتغذية ال Antivirus definition engine بتاعهم بالمعلومات اللى تساعده على اكتشاف النوع الجديد ومنعه، طبعا كل دا هياخد وقت لحد ما يوصل لل end-users وفى الوقت اللى هياخده دا هيكون اعداد كبيره جدا اتلوثت بالنوع الجديد والموضوع يحصل يوم بعد يوم وسنه بعد سنه وعمر بعد عمر، طيب ايه اللى ممكن ينجدك او يساعدك انك متقعش فى مصيبة زى دى؟ الاجابة كلمتين “وعيك الامنى” انت الوحيد اللى يقدر ينتشلك من مشكلة عويصة زى دى، دا مش كلام تنمية بشرية والله وهوضح ليه، اتباعك لخطوات واساليب وتقنيات شخصية وتدريب نفسك على ادارة الازمات هيخلي دماغك متفتحه يوم بعد يوم وازمه زى اللى عدت دى هتتعامل معاها بكل اريحه وهدوء اعصاب، من ضمن الخطوات دى انك مثلا تاخد نسخ احتياطيه بشكل دورى من شغلك، من ال harddrives بتاعتك بالكامل يعنى مثلا كل اسبوعين مره او على حسب مانت شايف معدل تحديث بياناتك يعنى فى اشخاص مش هيحتاجوا الا backup واحد كل شهر او كل شهرين او كل اسبوع مره فدا بيعتمد عليك، من ضمن الخطوات دى مثلا انك تبقى عارف يعنى ايه تحديثات امنية وايه اللى بيحصل فى الكون من مصايب وكوارث بمتابعتك للاخبار التقنية والاخبار الخاصه بالامن المعلوماتى، الثغرات اللى بتطلع كل يوم، التسريبات اللى بيكون فيها ثغرات، التحديثات اللى بتطلقها مصنعى الاجهزه، مصنعى انظمة التشغيل، مصنعى الهواتف، اصحاب التطبيقات دى من اهم الاشياء اللى لازم عينك تبقى عليها، حاجه كمان، متستخدمش اى cracked software او cracked os لان ببساطه وبدون تعقيد مش هتعرف تعمل update ليها لو اصابتها اى ثغرات او مشاكل. طب بعيدا عن دا ليه انا قولت متابعة الاخبار والتحديثات فى خطوة رقم ٢ مش رقم ١ قبل ال backup؟ لان ال Zerodays ودى بالعامية ثغرات اليوم صفر او الثغرات اللى مبيكونش على علم بيها حتى مصنعين الاجهزه او مصنعى انظمة التشغيل او التطبيقات ودى اخطر الانواع لان ساعتها محدش هينجدك منها حتى وعيك الامنى، لانك حرفيا مش واعى ليها ولا حتى الشركات اللى بتمتلك المنتجات الموجود فيها الثغرات دى فساعتها اللى بينجدك هوا إرثك اللى انت محافظ عليه فى مكان معزول وسليم الا وهو ال backup او نسخة بياناتك الاحتياطية، النسخ الاحطياتى ثم النسخ الاحتياطى ثم النسخ الاحتياطى، واذا ذكر النسخ الاحتياطى ذكر ال encryption او ال Full Disk Encryption او التشفير بشكل عام بحيث ان حتى مصدر نسخك الاحتياطية لو حصل واتسرق منك فكل البيانات اللى عليه مشفره وغير قابله لإعادة الاستخدام الغير مصرح به، نسخك الاحتياطية اهم من نسخ بياناتك الحاليه مليون مره، النسخ الحالية معرضه انها يحصلها تلف، يحصلها تشفير ب اى نوع من ال ransomwares فلما يضربك ال ransomware هتبقى مستعد بان عندك بيانات احتياطية، انا حرفيا والله من كام يوم قبل ازمة wannacry شئ كدا جه فى دماغى فى شكل notification وقالى “حان الان موعد ال full backup من ال harddrive بتاعك” دخلت امازون اشتريت backup HDD حجمة ٤ تيرا بايت (لان الهارد الموجود عندى يعتبر شبة مليان) علشان اعمل عليه clone بالكامل من جهازى الماك الحالى بالرغم من انى واحد الحيطه والحذر ومش بستعمل ويندوز بشكل اساسى (ذكرت ويندوز هنا علشان هوا اللى كان مصاب بمشكلة WannaCry) الا ان النسخ الاحتياطى وتشفير بيانات النسخ الاحتياطية شئ اصبح جزء من حياتى اليومى لدرجة انه بيعملى صداع لو نسيته علشان كدا عندى check notes مربوط بمنبه او reminder فيها كل شئ اللى المفروض اعمله كل اول شهر او كل اسبوعين على حسب مانا ظابطهم، اعمل نسخة نسختين او ٣ نسخ او اى عدد من النسخ على حسب اهمية بياناتك، انا كمحمد مش بفضل ال cloud انه يبقى اساس مصدر نسخى الاحتياطية لانى بحكم مجال عملى مبقتش بثق فى اى cloud source والاسباب يطول شرحها.

ازاى تعالج تطبيقات الفدية لو اتصبت بيها؟

ازاى اقدر اعرف نوع الرانسوم بنفسى وازاى اقدر اعرف ان كان لها فك تشفير ولا لا، طب انت اتصبت خلاص والفاس وقع فى الراس، ايه اهم حاجه لازم تعرفها عن تطبيق الفدية الخبيت اللى اتصبت بيه بالفعل؟

بدل ما تقعد تسأل اللى رايح واللى جاى وتضايق ف دا ودا حاول تتصرف انت بنفسك، اول شئ لازم تعرفه عن تطبيق الفدية الخبيث اللى اصابك هو “ملف اقرأنى او Readme المرفق مع الرانسوموير، نوع واصدار تطبيق الفدية وامتدات الملفات اللى تم تشفيرها” لان دا هيوفر عليك قطع شوط كبير فى الرحله المملة دى، هنشرح كل واحده ف دول على حده ازاى تقدر تتعرف عليها:

١. ملف “اقرأنى” او “Readme” المرفق مع الرانسوموير

ودا ملف غالبا بيكون على سطح المكتب بعد الاصابه او فى مكان سهل الوصول ليه علشان هوا اللى بيكون فيه معلومات مالك او ناشر تطبيق الفدية الخبيثة اللى اصابك اللى بيقوم فيه بطلب الفدية “الفلوس” ومعلومات الدفع، وعنوان المحفظة اللى هيتم الدفع له، المعلومات دى مفيدة جداً لانك بمجرد البحث عنها فى الانترنت بتقدر تعرف نوع تطبيق الفدية الخبيث اللى اصابك وكمان اصداره لانه بيكون للتطبيقات دى اصدارات مختلفه بمر الوقت. سجل كل المعلومات دى فى نوته او على ورقه خارجية لانك هتحتاجها بعدين.

٢. نوع تطبيق الفدية الخبيثه

فى ييجى الاف الانواع لتطبيقات الفدية الخبيثة، لازم تعرف نوع تطبيق الفدية الخبيثة اللى اصابك علشان تقدر تدورله على علاج، الموضوع شبيه جدا بالامراض، لازم الاول تعرف انت مصاب بإيه علشان تقدر تلاقى العلاج.

٣. اصدار تطبيق الفدية الخبيثه

زى ما فى الاف الانواع لتطبيقات الفدية الخبيثة، فى بردو اصدارات كتير لكل نوع من الانواع دى، الاصدارات سببها ايه؟ ان احيانا شركات الحماية بتقدر تلاقى علاج او Decrypter لتطبيق الفدية الخبيث، وزى ما الخير والشر بيتخانقوا سوا دايما، مؤلف او صاحب او مبرمج تطبيق الفدية الخبيث بيبدأ يشتغل على اصدار جديد بيكون اقوى من اللى قبله لانه اتعلم درس جديد من التحليل مثلا اللى بتقوم ناشراه شركات الحماية عن تطبيق الفدية الخبيث الخاص بيه.

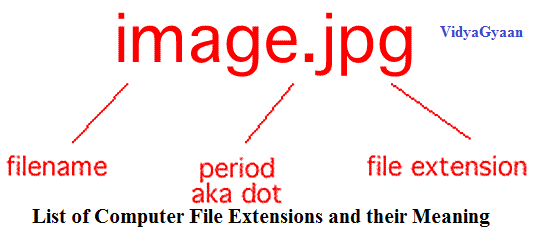

٤. امتداد الملفات اللى اتشفرت

يعنى ايه امتداد الملف او file extension؟ اى ملف فى الكون بيتكون من جزئين، اولهم “من الشمال لليمين” او “من اليمين للشمال” على حسب لغة نظام التشغيل اللى بتستخدمه، اول جزء بيبقى اسم الملف، تانى جزء بيبقى “نوع” او “امتداد الملف” ودا اللى غالبا بتلاقيه بعد النقطه “.” الموجوده فى الملف “لو كنت مفعل خيار انك تشوف امتدادات الملفات فى نظام التشغيل الخاص بيك”

خلاص عرفت المعلومات دى؟ سجلتها كويس ف ورقه خارجية؟ نكمل بقى…

دلوقتى انت معاك خيوط كتيره جداً عن المرض اللى اصابك، تعمل ايه؟ تروح لدكتور الرانسوموير وتدور بقى فين العلاج، افتح جوجل وابدأ كتب “امتداد الملفات اللى اتشفرت عندك، ايميل “البريد الاليكترونى” الخاص بالشخص اللى هتلاقيه مكتوب فى الملف اللى ذكرناه فى رقم ١ وابدأ دور على العلاج، شوف الناس بتقول ايه فى المنتديات “عربية او اجنبية”، فى مواقع الحماية “هنذكرها بالكامل فى الاخر فى جزء المصادر”، لأنك عندك احتمال ٥٠٪ ان يكون تطبيق الفدية الخبيث اللى انت مصاب بيه دا له حل بالفعل وال ٥٠٪ التانيه اللى مش بتمناها لأى حد هي ان تطبيق الفدية الخبيث اللى انت مصاب بيه دا جديد وملهوش حل “فى الوقت الحالى” وبالتالى هيبقى قدامك ٣ حلول وعلى فكره ملهمش رابع:

١. لو مستعجل والملفات اللى اتشفرت مهمه جدا هتضطر تدفع المبلغ وتفك تشفير ملفاتك.

٢. لو مش مستعجل هتستنى بقى لما شركة من شركات الحماية تدرس الموضوع وتنزله حل.

٣. النسخ الاحتياطية والاسترجاع، حاول تعمل system restore او استعادة ملفات النظام لتاريخ معين انت متأكد ان كانت ملفاتك نضيفه فيه (الحل اللى على الاغلب بيكون خطير علشان بيحذف الملفات اللى تم انشاءها مؤخرا وبيضيع الشغل اللى اتعمل مؤخرا وعلى الغالب مبينفعش مع الناس اللى شغلها كتير)

ال ٣ حلول دول زى ما وضحنا ملهمش رابع للأسف!

مواقع تقدر تبحث وتعرف من خلالها على وجود حلول لتطبيقات الفدية الخبيثة اللى بتصيبك

(الجزء دا هيبقى محدث بإستمرار)

- مشروع NoMoreRansom الرابط هنا: https://www.nomoreransom.org/

- موقع ID Ransomware الرابط هنا: https://id-ransomware.malwarehunterteam.com/

- موقع VirusTotal الرابط هنا: https://virustotal.com

- مشروع شركة Kaspersky واللى بيقدم فك تشفير مجانى للعديد من تطبيقات الفدية المشهورة الرابط هنا: https://noransom.kaspersky.com/

- اداة شركة Kaspersky لحلول الاعمال لتطبيقات الفدية الخبيثة الرابط هنا: https://www.kaspersky.com/anti-ransomware-tool

احمى نفسى ازاى من تطبيقات الفدية الخبيثة على وجه الخصوص ومن اى تطبيقات خبيثة على وجه العموم؟

الوقايه دايما خير من العلاج

١. الوقاية دايما خير من العلاج، حاول تحتفظ بملفاتم المهمه بشكل دورى فى صورة نسخ احتياطية على وسائل تخزين متكونش اصلا مرتبطة او موصوله بالكمبيوتر بتاعك او حتى اونلاين “Trusted USB Flash” او “External HDDs”.

٢. قم بتفعيل ال Time Capsule او Time Machine على نظام ابل macOS و System restore على انظمة مايكروسوفت ويندوز، الناس اللى على لينيكس عارفين هيعملوا ايه كويس مش محتاجين نصايح.

٣. متنزلش اى ابلكيشنز بعيد من المتاجر الرسمية للتطبيقات Google Play و Apple Store وغيرها، حتى التطبيقات الموجوده على المتاجر الرسميه لازم تاخد بالك منها كويس ومتحشيش التليفون بتطبيقات ملهاش لازمه وحاجات من نوع الكشاف السحرى واعرف انت شبه مين من الكائنات الفضائية.

٤. حتى ولو حصل وقدر اى Developer بشكل ما انه يرفع malicious application عالماركيت انت لازم يبقى عندك وعى ومتنزلش الابلكيشنز دى حتى لو كانت نواياها حسنه او غير حسنه (ناس كتير بتجرى ورا ال porn based apps يارب متكونش منهم).

٥. تطبيقات المسابقات والهرى الكتير اللى على Google play فكك منه ومتنزلش اى ابلكيشن من شركة\ناشر غير موثوق.

٦. وعيك الامنى، اقرا كتير، اعرف اكتر، المعرفه هيا السلاح، المعرفه هيا ال Antivirus بتاعك.

٧. نسخك الاحتياطية، نسخك الاحتياطية، نسخك الاحتياطية، نسخك الاحتياطية، تشفير نسخك الاحتياطية.

٨. اياك والمواقع المشبوهة.

٩. لا تستعمل التطبيقات وانظمة التشغيل المكسور حمايتها والغير اصلية cracked and pirated software لأنها ببساطه مش بيتوفر ليها تحديثات ضد الثغرات المكتشفه فيها.

١٠. استثمر فى حماية نفسك بشكل كبير، قم بشراء Antivirus محترم وفعال.

مصادر معرفية:

- اقرا اكتر عن الرانسوم وير: https://goo.gl/zz35ay

- يعنى ايه اندرويد من هنا: https://goo.gl/BHBEx9

- يعنى ايه ClickJacking من هنا: https://goo.gl/Vz2PYP

- الرانسوم وير على منصات الموبايل: https://goo.gl/L62MLv و https://goo.gl/OSANN8

- يعنى ايه Ransomware من هنا: https://goo.gl/KkOeZO

- تطبيقات الفدية الخبيثة “الجزيرة.نت”: https://goo.gl/ubz3Y4

الجزء دا ملهوش علاقه بالموضوع وتقدر تتجاهله: بعيداً عن محتوى المقال، شركات عربية وغير عربية كتير اتعرضت للأختراق والابتزاز وياما شركات البزنس بتاعها باظ بسبب كل دا ف سواء كنت شركة كبيره، متوسطة، او صغيرة او حتى ستارت اب احنا فى Seekurity بواقع خبرتنا فى امن المعلومات فى السنين اللى فاتت ومع كل اللى شفناه من ثغرات امنية وتسريبات وغيرها وغيرها بنقدر نقدملك خدمات واستشارات امنية متكاملة زى:

Penetration testing (Web, Mobile and Desktop Apps), Physical Penetration Testing, Source Code Auditing, Content Management Systems Security Testing and Hardening, Vulnerability Assessments, Security Researches, Malware analysis, Data Security (Data privacy and compliance), Incident Management, Phishing analysis, Anti-Fraud Solutions, Risk Management, OSINT (Open Source Intelligence), Onsite/Remote Corporate/Individual Social Engineering engagements, Security Monitoring, Cyber Security and VoIP Security and Solutions

تقدر تطلب اى خدمة من خلال: [email protected] تابعنى على تويتر symbiansymoh وتابع Seekurity بردو هناك ولو عندك اى اسئلة متتأخرش فى سؤالها.

Previous Next